Sidst på eftermiddagen lillejuleaften 2015 kunne operatører på et af Ukraines elselskaber følge med på deres skærme, mens russiske hackere slog til. Hackerne var brudt ind i IT-systemet, havde låst de ansatte ude af computernes brugerflader og taget kontrol over deres mus, der nu syntes at have fået deres egen onde vilje: I ét tilfælde betragtede ukrainske operatører på et af selskabets understationer hjælpeløst musen, mens den bevægede sig hen over skærmen, åbnede for afbryderne og slukkede for strømmen. Lignende scener udspillede sig på andre af elselskabets udposter rundtomkring i en region, der er dobbelt så stor som Sjælland. Næsten en kvart million mennesker famlede sig gennem decembermørket. I december 2016 angreb hackerne igen det ukrainske elnet med succes.

Selv om det i hvert tilfælde var et spørgsmål om minutter eller timer, før det lykkedes at få tændt for strømmen igen, fik begivenhederne i Ukraine uroen til at brede sig blandt eksperter, ikke mindst fordi hackerne under angrebet i 2016 simpelthen forsøgte at ødelægge elselskabernes installationer. Det kunne have forårsaget eksplosioner, slået operatører ihjel og mørkelagt dele af Ukraine i uger eller måneder med uoverskuelige konsekvenser til følge.

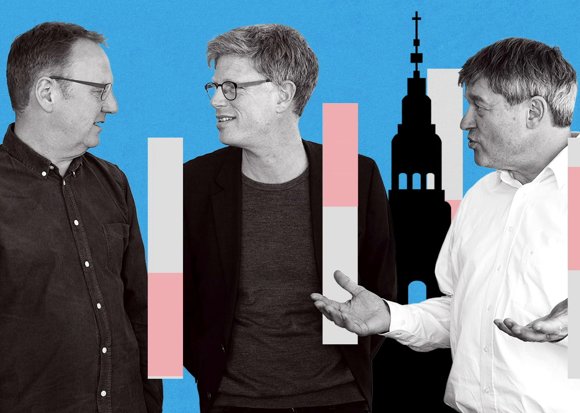

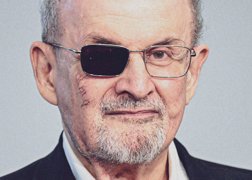

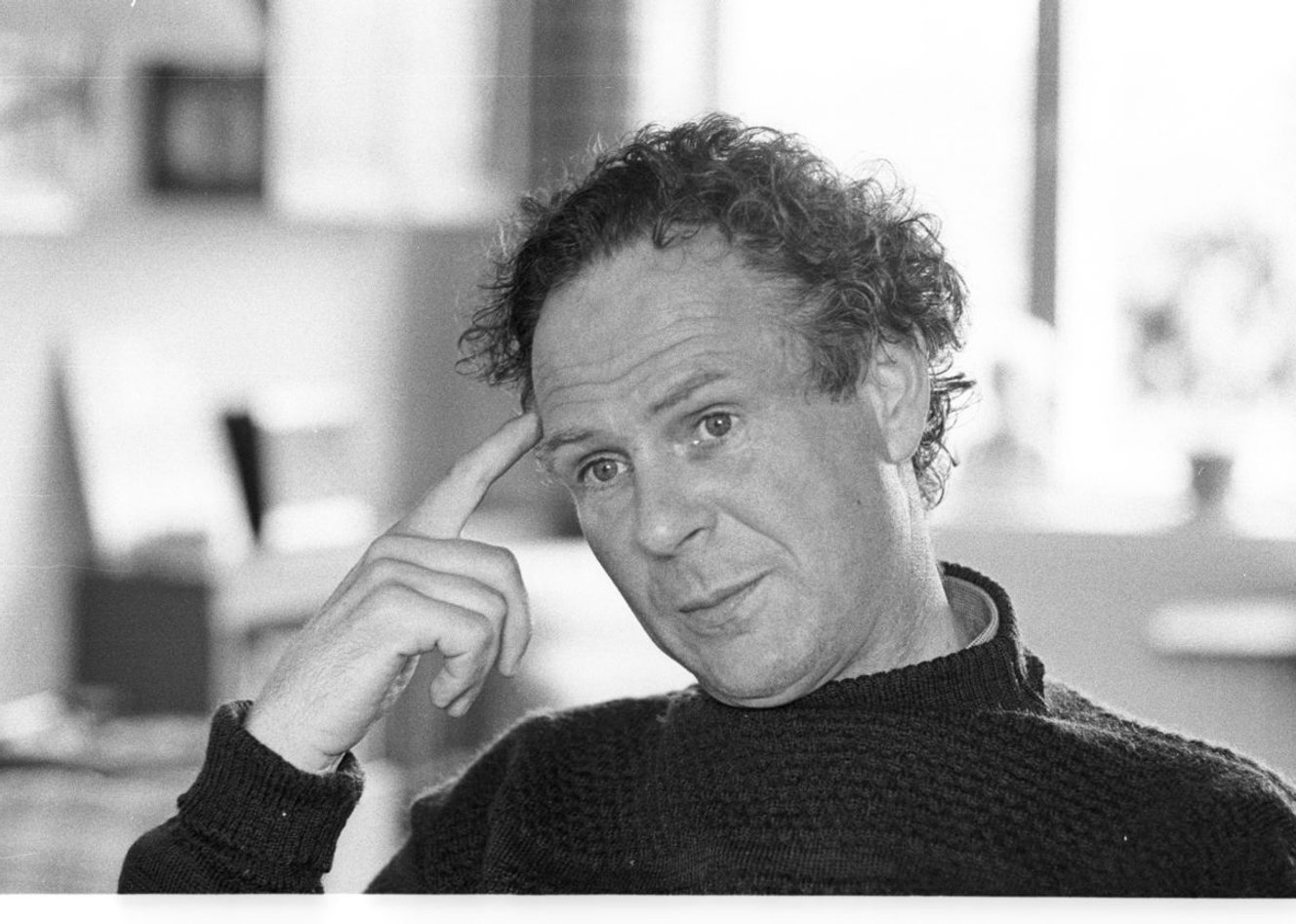

»De to angreb er ikke vigtige på grund af deres konkrete konsekvenser, men på grund af det, de repræsenterer for fremtiden,« siger den prisvindende journalist fra teknologimagasinet Wired, Andy Greenberg, over telefonen fra New York. Han er forfatter til den nyudkomne bog Sandworm – A New Era of Cyberwar and the Hunt for the Kremlin’s Most Dangerous Hackers, som skildrer en ny digital trussel. Statssponsorerede hackerangreb har ofte til formål at stjæle stats- og forretningshemmeligheder eller kompromitterende oplysninger om politikere, men i Ukraine rakte hackere for første gang ud af internettet og direkte ind i den fysiske verden for at ramme civile.

»Blackout-angrebene i Ukraine er den kvintessentielle cyberkrigshandling,« siger Andy Greenberg. »De er det, vi har frygtet i årtier inden for cybersikkerhed – hackere, der er i stand til at angribe elnettet.«

I grænselandet

Kritisk infrastruktur fungerer ved hjælp af såkaldte industrielle kontrolsystemer, der i bogstaveligste forstand holder den moderne verden kørende. De sørger for, at dæmninger fungerer, at fragtskibe sejler sikkert i havn, at tog kører til tiden og fly sendes i luften, at olie og naturgas kan pumpes op af undergrunden, at vandforsyningen virker. Man kan blive ved.

Allerede i 1996 forestillede analytikere på den amerikanske tænketank RAND sig et »digitalt Armageddon«, hvor hackere får ram på industrielle kontrolsystemer: Et fly ville styrte ned i Chicago, et tog ville blive afsporet i Tyskland, mens det statsejede saudiske olieselskab Aramco, der producerer ti procent af verdens olie, ville blive lammet. Tænketankens skrækscenario var dog et angreb mod elnettet, der sætter strøm til den moderne civilisation. Ikke desto mindre var det præcis, hvad der skete i Ukraine tyve år senere, hvor Putins Rusland akkompagnerede sine aggressioner mod Ukraine, der allerede talte annekteringen af Krim, med angrebene mod landets strømforsyning.

– Er Danmark sårbare over for den slags angreb?

»Jeg er ikke bekendt med de danske systemer, men hvis vi ser bredt på Vesten, så har vi bedre cybersikkerhed end i Ukraine, simpelthen fordi det koster penge. Men i Vesten er en langt større del af vores industrielle kontrolsystemer og elnet automatiseret og udgør det, man kalder en ’angrebsflade’: et mål for hackere. En større lærestreg for Vesten er, at vi er mere afhængige af digitale systemer end Ukraine, og derfor er vi på mange måder mere sårbare. Det gælder nok også for Danmark.«

Vesten vendte det blinde blinde øje til, mens Rusland udførte deres to angreb på Ukraines elnet, hvilket bestyrkede Rusland i troen på, at de kunne eskalere deres cyberkrig uden konsekvenser. Det var, siger Andy Greenberg, en skæbnesvanger fejl fra Vestens side.

»I det her nye domæne er geografi blevet totalt omskrevet. Vi står alle på vores fjenders dørtrin. Ukraine betyder ’grænseland’, men i det her nye domæne af krig uden grænser lever vi allesammen i grænselandet, for alle steder på internettet er et grænseland,« siger han.

Det skulle en række multinationale virksomheder i Vesten, herunder danske Mærsk, snart få at mærke, da de blev ofre for det værste og mest omkostningsfulde cyberangreb mod civile, verden endnu har set.

Et usynligt monster

Bogens titel, Sandworm, refererer til den legendariske science fiction-roman Dune af Frank Herbert fra 1965. Her lever gigantiske sandorme i ørkenplaneten Arrakis’ undergrund, klar til at bryde overfladen og hærge løs. I Dune lykkes det en oprører at tøjle sandormene for så at bruge dem til at overtage magten over imperiet.

Da et amerikansk cybersikkerhedsfirma for få år siden undersøgte en malware – paraplybetegnelsen for skadelig software, der bruges af hackere – som var opdaget i Ukraine, fandt de et væld af referencer til Dune i malwarens kode, og sådan fik den gruppe, som Andy Greenberg sporede i årevis, sit navn. Hackerne, der senere skulle slukke lyset for en kvart million ukrainere og begå historiens værste hackerangreb, var ikke alene russere. De var også science fiction-fans.

Sandworm er en skyggeagtig enhed i Ruslands militære efterretningstjeneste GRU, der gennem de senere år er blevet spydspids i indsatsen for at skabe kaos i deres interessesfære. Det sker med en vifte af operationer, der tæller likvideringer, spionage og hacking mod så forskellige mål som Det Demokratiske Parti i USA, vinterolympiaden i Pyeongchang og altså Ukraine. Senest kunne The New York Times afsløre, at GRUs hackere i november sidste år hackede det ukrainske energiselskab Burisma, der er relevant for den verserende rigsretssag mod Trump, fordi Hunter Biden, præsidentkandidat Joe Bidens søn, har siddet i selskabets bestyrelse.

Andy Greenbergs bog er bygget op som en detektivroman med den krølle, at læseren aldrig møder skurkene – nærmere end et par navne og fotos i et forbryderalbum kommer vi ikke.

»Fra begyndelsen var jeg klar over, at jeg blev nødt til at fortælle det her som en gyserhistorie, hvor monsteret ikke viser sig, men lurer i skyggerne, hvilket gør det endnu mere uhyggeligt,« siger Andy Greenberg. »Men før eller siden vil man jo gerne se monsteret, ikke? Så til slut gjorde jeg alt, hvad der stod i min magt for at opspore Sandworm. Jeg rejste endda til Moskva blot for at stille mig foran bygningen, hvor jeg vidste, hackerne arbejdede, men jeg kunne jo ikke bare banke på og bede om et interview. Så for at tegne et portræt af dem sporede jeg deres handlinger ved at se på deres indvirkning på verden og folks liv.«

Panik på Esplanaden

Mærsks mareridt begyndte at tage form om morgenen den 27. juni 2017 på fjerde sal i en bygning i Ukraines hovedstad, Kijev, hvor den lille softwarevirksomhed Linkos Group opbevarer sine servere.

De servere blev Sandworms angrebsrampe til hele Ukraine, der den dag blev ramt af en malware, der fik navnet NotPetya og beskrives af Greenberg som »det mest ødelæggende cybervåben i internettets historie«, der »åd Ukraines digitale infrastruktur levende«.

NotPetya spredte sig som bakterier i et dampbad: Det tog den 45 sekunder at inficere Ukraines største banks netværk. Stort set alle netværk, der var tilknyttet statslige myndigheder, blev ramt af NotPetya eller måtte lukkes ned for at undgå at blive det.

»Regeringen var død,« konstateres det i bogen af Ukraines daværende minister for infrastruktur om landets tilstand den dag. Ukraines postvæsen, der håndterer udbetaling af pension til millioner af ukrainere, led samme skæbne. Pengeautomater holdt op med at virke, betalingskort blev afvist på benzinstationer og i dagligvarebutikker. Ambulancers GPS-systemer gik i kludder. To lufthavne, fire hospitaler og 22 banker blev ramt. Hver tiende computer i landet var blevet inficeret; på Tjernobyl måtte mere end tusind computere lukkes ned for at undgå NotPetya, så atomkraftværket mistede forbindelsen til omverdenen.

Midt i virvaret bed NotPetya sig fast i softwaren på en computer i Mærsks kontor i den ukrainske havneby Odessa, og samme eftermiddag skete der noget besynderligt på Esplanaden i København. Der opstod kø ved IT-helpdesken. Ansatte var låst ude af deres computere. Hen over nogle skærme stod der »oops, your important files are encrypted« efterfulgt af et krav om at betale bitcoins for at få adgang til computeren igen.

»Jeg så en bølge af skærme, der gik i sort. Sort, sort, sort. Sort sort sort sort sort,« fortæller en anonym IT-administrator fra Mærsk i bogen. Panikken var total. Folk løb op og ned ad gangene.

»IT-medarbejdere løb ind i konferencerum og hev stik ud af maskiner midt i møder« for at forhindre NotPetya i at sprede sig, skriver Greenberg. Men det var for sent. Mærsk blev tvunget til at lægge hele sit globale netværk ned. Konsekvenserne for den danske virksomhed, der står for op mod en femtedel af verdens shipping, og for deres kunder, var rystende. Virksomhedens booking-website var nede. I 16 ud af Mærsks 76 terminaler rundtomkring i verdens store havne stod kranerne stille – og »titusindvis af lastbiler blev afvist« fra de »komatøse terminaler«, skriver Greenberg.

Selvom Mærsk selv oplyser, at det lykkedes dem at genopbygge deres netværk på ti dage, og shipping-kapaciteten kun var nedsat med 20 procent i den periode, kostede NotPetya ifølge virksomhedens eget overslag mellem 1,5 og 1,8 milliarder kroner. Beløbet kan meget vel være større, anslår Greenberg på baggrund af samtaler med anonyme kilder i Mærsk – virksomhedens ledelse har ikke ønsket at udtale sig. Lægger man dertil den økonomiske overlast, som kunder i Mærsks alenlange forsyningskæde har lidt, forekommer krisen endnu mere monumental.

– Var Mærsk uforberedte?

»De var ikke forberedte på det, men det var de ikke alene om, for det er meget svært at være forberedt på et angreb, der er så sofistikeret,« siger Andy Greenberg.

Mærsk led dog langtfra i ensomhed. NotPetya inficerede netværk over flere kontinenter, og andre virksomheder, der er vitale for økonomiens sammenhængskraft – logistikfirmaet FedEx og medicinalgiganten Merck – undergik lignende kriser. Den samlede regning for NotPetyas ødelæggelser løb op i 70 milliarder kroner på verdensplan, ifølge en opgørelse fra Det Hvide Hus.

»NotPetya havde apokalyptiske konsekvenser i Ukraine og i lommer i resten af verden, fra Mærsk til Fedex over Merck til amerikanske hospitaler. Men ligesom blackout-angrebene havde NotPetya også en symbolsk effekt, fordi det viser, hvordan nutidens og fremtidens cyberkrig ser ud,« vurderer Greenberg.

Ingen røde linjer

Selvom NotPetya ikke inficerede industrielle kontrolsystemer, som det var tilfældet, da Sandworms hackere slukkede for strømmen i Ukraine, havde angrebet lignende effekter, og det lykkedes at begå skade, der rakte uhyggeligt langt ind i den fysiske verden.

– Jeg tror stadig, at cyberkrig virker meget abstrakt og obskurt for de fleste, selv om det er en enorm trussel. Hvorfor er det stadig sådan?

»Folk forstår ikke, hvad cyberkrig er. De tænker på politikerne, der kaldte hackerangrebene på det amerikanske valg i 2016 for cyberkrig, hvilket det ikke var. Det var bare beskidte spiontricks med politiske konsekvenser. Angrebene mod Ukraine og NotPetya var cyberkrig. NotPetya berørte i den grad Vesten, men det skete på måder, der var svære at dokumentere. Jeg blev nødt til at vise, hvordan det kunne spores tilbage til Ukraine. Det er ikke let at forstå, hvis man bare læser lidt nyheder om det.«

Andy Greenberg fortsætter:

»En af årsagerne til, at offentligheden ikke var klar over det her, mens det skete, var, at virksomhederne, der var blevet ramt, ikke talte om det. De var bange. De ønskede ikke, at det skulle se ud, som om det var deres skyld, fordi de havde dårlige sikkerhedsforanstaltninger. Inden for cybersikkerhed døber man hackerangreb efter ofrene. Ofte bliver ofrene udskammet – og det var det, firmaerne frygtede.«

Ifølge Andy Greenberg foregår der lige nu et globalt cyber-våbenkapløb. Han fremhæver en malware, der blev kendt som Stuxnet i 2010, efter det lykkedes USA og Israel at bruge den til at hacke det iranske atomprogram og ødelægge centrifuger til berigelse af uran.

»Det var det første cyberangreb med virkelig fysisk effekt, og på den måde demonstrerede USA effekten af et sådant angreb for verden. Det blev åbningen af Pandoras æske, og sidenhen er alle mulige andre uhyggelige aktører kommet ud af samme æske,« siger Greenberg og tilføjer, at Sandworm brugte software, der var udviklet af NSA og sidenhen blev lækket til at skabe NotPetya.

»Vi har en situation, hvor alle lande tænker, de kan bruge de her våben til at fremme egne mål, som de måske tror er gode. Men tilsammen betyder det, at ingen forsøger at begrænse den her magt, og resultaterne kan være katastrofale.«

Denne logik forklarer også, hvorfor USA tillod Ruslands hackerangreb mod Ukraine, der i sidste ende førte til, at russerne følte sig trygge ved at slippe NotPetya løs, der også skadede amerikanske interesser. Fra amerikansk side er kalkulen dog stadig, at man vinder mere ved ikke at håndhæve en regel om »røde linjer«, selv om angrebene rammer civile, siger Greenberg.

»Da jeg talte med amerikanske embedsmænd fra både Obama- og Trump-administrationen og spurgte dem, hvorfor de ikke påtalte Ruslands angreb mod Ukraines strømforsyning, svarede de: ’Det kan vi ikke, for vi ønsker ikke at lave den regel. Vi vil selv have muligheden for at gøre det samme i krigstid.’«

Andy Greenberg: Sandworm – A New Era of Cyberwar and the Hunt for the Kremlin’s Most Dangerous Hackers. 349 sider. Doubleday.

Andy Greenberg er amerikansk journalist ved teknologimagasinet Wired. Skriver om internettet som kampplads for stater, efterretningstjenester og hackere.

Læs også: Er danske myndigheder beredte på cyberangreb på el- og internettet?